架设Windows Server 2003的安全堡垒

如果你曾经配置过Windows NT Server或是Windows 2000 Server,你也许发现这些微软的产品缺省并不是最安全的。虽然微软提供了很多安全机制,但是依然需要你来实现它们。然而当微软发布Windows Server 2003的时候,改变了以往的哲学体系。新的理念是,服务器缺省就应该是安全的。这的确是一个不错的理念,不过微软贯彻得还不够彻底。虽然缺省的Windows 2003安装绝对比确省的Windows NT或 Windows 2000安装安全许多,但是它还是存在着一些不足。下面让我教大家如何让Windows Server 2003更加安全。

第一步:修改管理员帐号和创建陷阱帐号:

修改内建的用户账号多年以来,微软一直在强调最好重命名Administrator账号并禁用Guest账号,从而实现更高的安全。在Windows Server 2003中,Guest 账号是缺省禁用的,但是重命名Administrator账号仍然是必要的,因为黑客往往会从Administrator账号入手开始进攻。方法是:打开“本地安全设置”对话框,依次展开“本地策略”→“安全选项”,在右边窗格中有一个“账户:重命名系统管理员账户”的策略,双击打开它,给Administrator重新设置一个平淡的用户名,当然,请不要使用Admin之类的名字,改了等于没改,尽量把它伪装成普通用户,比如改成:guestone 。然后新建一个名称为Administrator的陷阱帐号“受限制用户”,把它的权限设置成最低,什么事也干不了的那种,并且加上一个超过10位的超级复杂密码。这样可以让那些 Scripts s忙上一段时间了,并且可以借此发现它们的入侵企图。或者在它的login scripts上面做点手脚。

第二步删除默认共享存在的危险

Windows2003安装好以后,系统会创建一些隐藏的共享,你可以在cmd下打 net share 查看他们。网上有很多关于IPC入侵的文章,相信大家一定对它不陌生。所以我们要禁止或删除这些共享以确保安全,方法是:首先编写如下内容的批处理文件:

@echo off

net share C$ /del

net share D$ /del

net share E$ /del

net share F$ /del

net share admin$ /del

以上批处理内容大家可以根据自己需要修改。保存为delshare.bat,存放到系统所在文件夹下的system32GroupPolicyUserScriptsLogon目录下。然后在开始菜单→运行中输gpedit.msc,回车即可打开组策略编辑器。点击用户配置→Window设置→脚本(登录/注销)→登录,在出现的“登录 属性”窗口中单击“添加”,会出现“添加脚本”对话框,在该窗口的“脚本名”栏中输入delshare.bat(如图1),然后单击“确定”按钮即可。这样就可以通过组策略编辑器使系统开机即执行脚本删除系统默认的共享。

禁用IPC连接

IPC是Internet Process Connection的缩写,也就是远程网络连接。它是Windows NT/2000/XP/2003特有的功能,其实就是在两个计算机进程之间建立通信连接,一些网络通信程序的通信建立在IPC上面。举个例子来说,IPC就象是事先铺好的路,我们可以用程序通过这条“路”访问远程主机。默认情况下,IPC是共享的,也就是说微软已经为我们铺好了路,因此,这种基于IPC的入侵也常常被简称为IPC入侵。建立IPC连接不需要任何黑客工具,在命令行里键入相应的命令就可以了,不过有个前提条件,那就是你需要知道远程主机的用户名和密码。打开CMD后输入如下命令即可进行连接:

net useipipc$ "password" /user:"usernqme"。我们可以通过修改注册表来禁用IPC连接。打开注册表编辑器。找到HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa中的restrictanonymous子键,将其值改为1即可禁用IPC连接。

第三步是:重新设置远程可访问的注册表路径

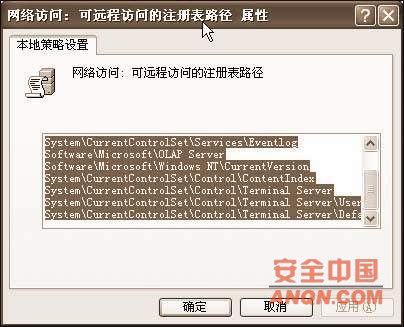

设置远程可访问的注册表路径为空,这样可以有效地防止黑客利用扫描器通过远程注册表读取计算机的系统信息及其它信息。打开组策略编辑器,然后选择“计算机配置”→“Windows设置”→“安全选项”→“网络访问:可远程访问的注册表路径”及“网络访问:可远程访问的注册表”,将设置远程可访问的注册表路径和子路径内容设置为空即可。这样可以有效防止黑客利用扫描器通过远程注册表读取计算机的系统信息及其它信息。(如图2)

第四步:关闭不需要的端口

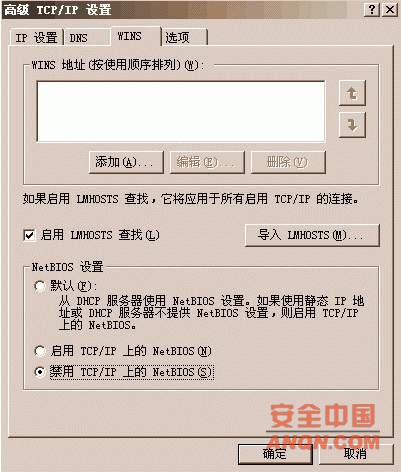

大家都知道,139端口是Netbios使用的端口,在以前的Windows版本中,只要不安装Microsoft网络的文件和打印共享协议,就可关闭139端口。在Windows Server 2003中,只这样做是不行的。如果想彻底关闭139端口,方法如下:鼠标右键单击“网络邻居”,选择“属性”,进入“网络和拨号连接”,再用鼠标右键单击“本地连接”,选择“属性”,打开“本地连接 属性”页,然后去掉“Microsoft网络的文件和打印共享”前面的“√”(如图3),接下来选中“Internet协议(TCP/IP)”,单击“属性”→“高级”→“WINS”,把“禁用TCP/IP上的NetBIOS”选中(如图3),即大功告成!这样做还可有效防止SMBCrack之类工具破解和利用网页得到我们的NT散列。

如果你的机子还装了IIS,你最好设置一下端口过滤。方法如下:选择网卡属性,然后双击“Internet协议(TCP/IP)”,在出现的窗口中单击“高级”按钮,会进入“高级TCP/IP设置”窗口,接下来选择“选项”标签下的“TCP/IP 筛选”项,点“属性”按钮,会来到“TCP/IP 筛选”的窗口,在该窗口的“启用TCP/IP筛选(所有适配器)”前面打上“√”(如图4),然后根据需要配置就可以了。

比方说如果你只打算浏览网页,则只开放TCP端口80即可,所以可以在“TCP端口”上方选择“只允许”,然后单击“添加”按钮,输入80再单击“确定”即可。如果有其他需要可如法炮制。